Estos apartados están en desarrollo y se irán publicando conforme se vayan completando las pruebas.

- Configuración del router*(pendiente de subir)*

- Automatización con Ansible *(en proceso)*

- Gestión remota desde el exterior *(pendiente de subir)*

- Resultados y reflexión final *(a desarrollar)”

Índice de contenido

ToggleIntroducción

Al empezar este proyecto, la red no estaba segmentada. Todos los dispositivos compartían la misma red sin ninguna separación lógica: equipos de administración, sistemas, invitados… todo junto. Esto hacía que cualquier dispositivo pudiera comunicarse con el resto, lo que suponía un riesgo importante en cuanto a seguridad.

Además, no había forma de saber qué tráfico era de quién, ni de aplicar políticas distintas por departamento. Si algo fallaba, era difícil de localizar, y las configuraciones se hacían a mano, una a una, sin control ni automatización.

Tampoco existía una red de gestión separada. Si querías acceder a los switches o al router, tenías que hacerlo desde la misma red que usaban los usuarios, lo cual no es lo más seguro ni lo más eficiente.

Objetivos del proyecto

El objetivo era estructurar la red de manera más lógica y profesional. Por ello:

- Dividí los departamentos con diferentes VLANs.

- Aislé la red de visitantes para impedir que puedan ingresar a lo interno.

- Incorporaré una VLAN de administración para establecer una conexión remota con una máquina Ubuntu.

- Automaticé una parte de la configuración utilizando Ansible para evitar la necesidad de repetirlo manualmente.

- Y dejé todo listo para que se pueda expandir o conservar con facilidad más adelante. lo pones iguales poro numerado

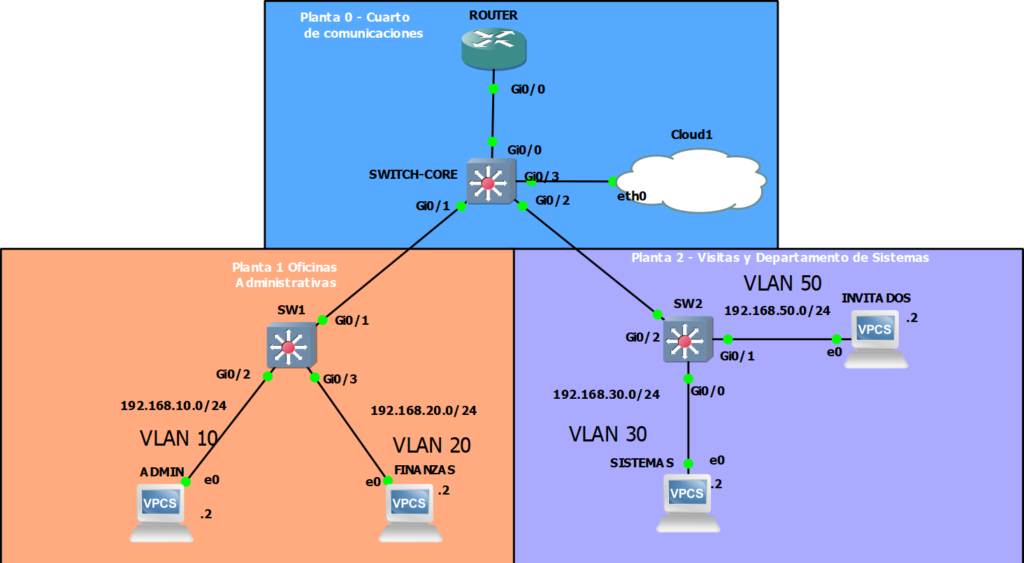

Topología de red lógica/física

| Dispositivo | Tipo | Conectado a | Interfaz local | Función principal |

|---|---|---|---|---|

| Router | Router (L3) | SWITCH-CORE | G0/0 | Enrutamiento entre VLANs con subinterfaces |

| SWITCH-CORE | Switch central (L2) | Router, SW1, SW2, Cloud1 | G0/0, G0/1, G0/2, G0/3 | Trunk hacia switches de planta y acceso a gestión |

| SW1 | Switch de planta 1 | SWITCH-CORE | G0/1 | Trunk para planta administrativa (VLAN 10, 20) |

| SW2 | Switch de planta 2 | SWITCH-CORE | G0/2 | Trunk para planta de sistemas e invitados |

| Cloud1 (Ubuntu) | Máquina de control | SWITCH-CORE | eth0 | Gestión remota y automatización con Ansible |

| VPCS – Admin | PC de usuario | SW1 | e0 | VLAN 10 – Administración |

| VPCS – Finanzas | PC de usuario | SW1 | e0 | VLAN 20 – Finanzas |

| VPCS – Sistemas | PC de usuario | SW2 | e0 | VLAN 30 – Sistemas |

| VPCS – Invitado | PC invitado | SW2 | e0 | VLAN 50 – Invitados |

| Planta | Dispositivo | Conectado a | Tipo de conexión | VLAN(s) presentes |

|---|---|---|---|---|

| Planta 0 – Cuarto de comunicaciones | Router | SWITCH-CORE | G0/0 ↔ G0/0 (trunk) | Subinterfaces de todas |

| SWITCH-CORE | Router, SW1, SW2, Cloud1 | Trunk y acceso | 10, 20, 30, 50, 99 | |

| Cloud1 (Ubuntu) | SWITCH-CORE (G0/3 ↔ eth0) | Acceso VLAN 99 | 99 | |

| Planta 1 – Oficinas administrativas | SW1 | SWITCH-CORE (G0/1 ↔ G0/1) | Trunk | 10, 20 |

| PC Administración | SW1 (Gi0/2 ↔ e0) | Access | 10 | |

| PC Finanzas | SW1 (Gi0/3 ↔ e0) | Access | 20 | |

| Planta 2 – Sistemas y visitas | SW2 | SWITCH-CORE (G0/2 ↔ G0/2) | Trunk | 30, 50 |

| PC Sistemas | SW2 (Gi0/0 ↔ e0) | Access | 30 | |

| PC Invitados | SW2 (Gi0/1 ↔ e0) | Access | 50 |

Segmentación y VLANs

Previo a la configuración del router, la primera tarea consistió en establecer las VLANs en los switches. Esto es lo que establece la estructura lógica de la red, distinguiendo cada departamento.

Las VLANs que utilicé fueron las siguientes:

| VLAN | Nombre | Uso |

|---|---|---|

| 10 | ADMINISTRACION | PC oficina administración |

| 20 | FINANZAS | Departamento contable |

| 30 | SISTEMAS | Área técnica/sistemas |

| 50 | INVITADOS | Red aislada para invitados |

| 99 | GESTION | Acceso remoto a switches |

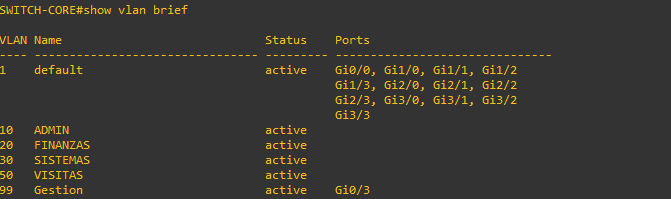

Asignación de puertos de acceso

Después, asigné los puertos a cada VLAN según los dispositivos conectados:

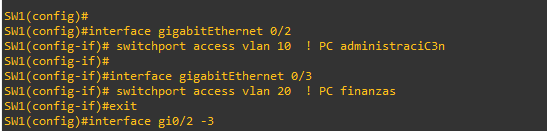

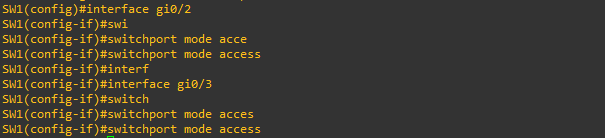

En el SW1 (planta 1):

La imagen muestra cómo se asignaron los puertos del SW1 a las respectivas VLANs:

El puerto Gi0/2 se conecta a la VLAN 10 (Gestión)

La VLAN 20 (Finanzas) está vinculada al puerto Gi0/3.

A pesar de que al poner switchport acces vlan X se asigna la VLAN, es crucial añadir lo siguiente:

switchport mode access

Este comando fuerza el puerto a actuar como access de forma estática, sin dejar que negocie con el dispositivo que se conecte. Si no lo pones, el puerto puede entrar en modo dinámico (por DTP), y eso puede generar vulnerabilidades, como ataques de VLAN Hopping, donde un atacante intenta colarse en otra VLAN aprovechando un puerto mal configurado.

Por eso, en todos los puertos de acceso es recomendable ejecutar:

Por lo tanto, se aconseja ejecutar en todos los puertos de acceso.

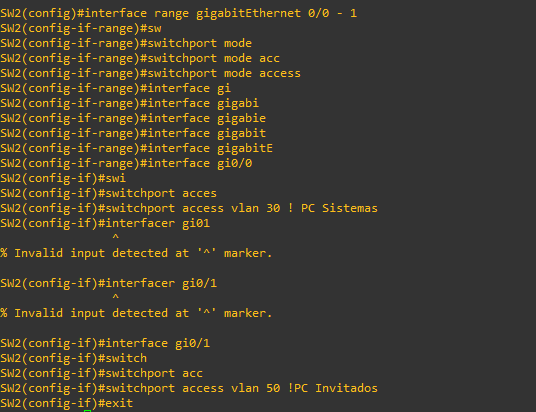

En el SW2 (planta 2):

A continuación, llevaremos a cabo el mismo proceso, pero asignando las VLANs 30 y 50.

El puerto Gi0/0 es asignado a la VLAN 30 (Sistemas).

El puerto Gi0/1 es asignado a la VLAN 50 (Invitados).

Como se indicó anteriormente, al ser enlaces a dispositivos finales, otorgamos el comando switchport mode access, con el fin de evitar que el puerto funcione de forma automática en modo trunk. Esto es vital para la seguridad, ya que evita ataques de hopping de VLAN y asegura que el tráfico del puerto se restrinja a su correspondiente VLAN.

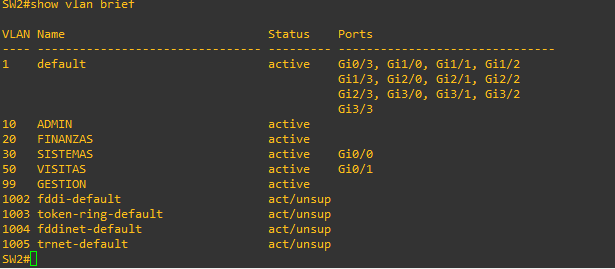

Con el comando show vlan brief, se muestran las vlans con sus puertos asociados.

De esta forma forma verificamos, la configuración realizada.

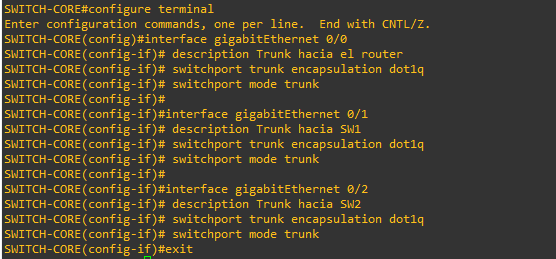

Configuración de enlaces trunk

En la imagen se ve la configuración de los tres enlaces trunk que salen desde el switch core.

Gi0/0: Trunk hacia el routerGi0/1: Trunk hacia el switch SW1 (planta 1)Gi0/2: Trunk hacia el switch SW2 (planta 2)

En cada uno se usó el comando switchport trunk encapsulation dot1q para definir el tipo de encapsulamiento (802.1Q), y luego switchport mode trunk para activarlo.

Este paso es necesario para que el tráfico de todas las VLANs pueda circular por esos enlaces, y llegue correctamente a los demás switches y al router. Sin este modo activado, los enlaces funcionarían como access y solo transportarían una única VLAN.

También añadí una pequeña descripción a cada puerto para que sea más fácil identificar a dónde va cada enlace cuando se revisa la configuración.

Segmentación y direccionamiento IP

Para ordenar adecuadamente la red y asegurar que cada VLAN disponga de su propio espacio, asigné un rango IP diferente para cada una de ellas. Esto facilita la identificación de los equipos por departamento y la gestión del tráfico de manera más transparente.

Las VLANs y sus rangos IP se establecieron de la siguiente manera:

| VLAN | Departamento | Rango IP | Gateway |

|---|---|---|---|

| 10 | ADMIN | 192.168.10.0/24 | 192.168.10.1 |

| 20 | FINANZAS | 192.168.20.0/24 | 192.168.20.1 |

| 30 | SISTEMAS | 192.168.30.0/24 | 192.168.30.1 |

| 50 | VISITAS | 192.168.50.0/24 | 192.168.50.1 |

| 99 | Gestion | 192.168.99.0/24 | 192.168.99.1 |

“Esta sección está en construcción. Se mostrará la automatización con Ansible y los resultados reales.”